기업에서 퍼블릭 클라우드를 도입하기 위해서는 거버넌스의 역할이 매우 중요합니다. 이를 위해 AWS 뿐만 아니라, 다수 Azure, Google Cloud, 알리바바 등 글로벌 클라우드 서비스 제공업체(CSP)들도 제공하는 것이 Outer Architecture 중심으로 Landing Zone 이라 일컽어 말하기도 합니다. 흔히 많은 분들과 대화하다보면 랜딩존은 네이티브 기술이나 특정 영역에 국한된 업무 로직으로 인식하는 경우가 많고 이를 구현한 이후에는 자신들의 이점이 무엇이고 어떠한 것들을 얻을 수 있는지 해답을 물어보는 경우가 다수 있습니다.

아래 글은 비교적 최근에 제가 근무하고 있는 회사에서 수행했었던 AWS Control Tower 랜딩존 구축 프로젝트 사례를 기반으로 작성된 내용과 함께 이해를 돕기 위한 공통 아키텍처 등 내용을 담았습니다.

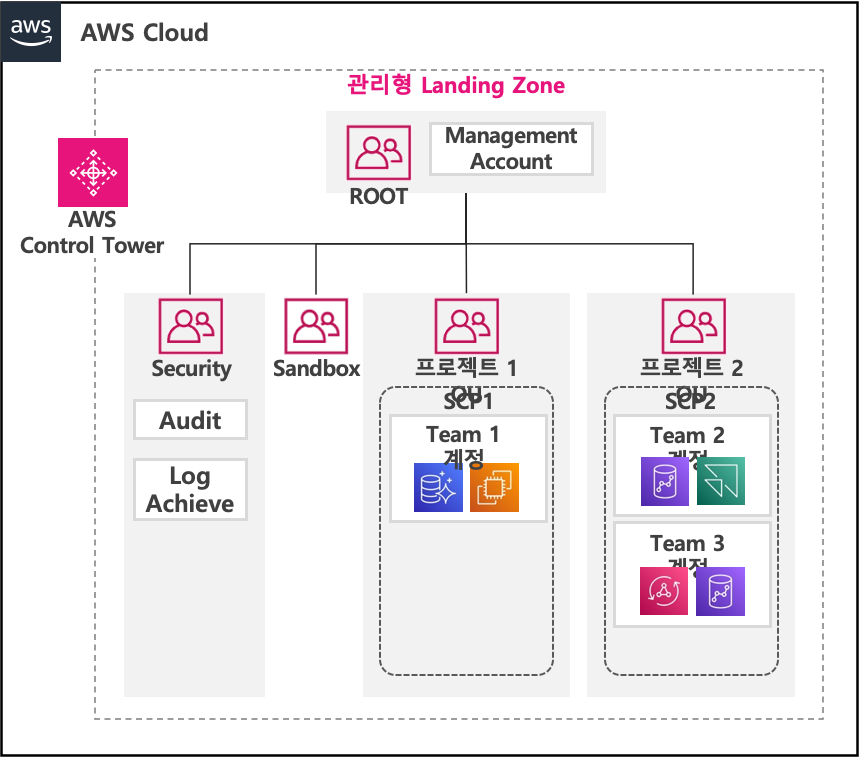

먼저 Control Tower는 AWS의 멀티계정 환경 표준화·자동화 구축 서비스이고, Landing Zone은 이를 기반으로 보안·거버넌스가 내장된 계정 구조를 말합니다.

Landing Zone은 클라우드 환경, 특히 AWS에서 보안·거버넌스·운영 표준이 사전에 정의된 멀티계정 기반의 기초 환경을 말합니다.

즉, 조직이 AWS를 안전하고 확장 가능하게 운영하기 위해 처음 착륙하는 표준 플랫폼이라고 생각하면 됩니다.

AWS Control Tower와 Landing Zone은 둘 다 멀티계정 AWS 환경을 안전하고 표준화된 방식으로 구성하기 위한 솔루션이지만, 제공 방식·구성 요소·운영 편의성에서 차이가 있고 아래 간략하게 표현해볼 수 있겠습니다.

- Control Tower = AWS가 제공하는 GUI 기반 완전관리형 Landing Zone 서비스

- Landing Zone(기존) = 코드 기반 커스터마이징 중심의 DIY 솔루션

1. 개요

AWS Control Tower 기반 Landing Zone은,

- 멀티계정 아키텍처를 빠르고 안전하게 시작하기 위한 AWS 관리형 서비스 구성을 말합니다.

- AWS가 제안하는 AWS Well-Architected Framework와 AWS Organizations 표준을 기반으로 설계됩니다.

- Control Tower는 Landing Zone 구축을 자동화해, 신규 계정 생성부터 정책 적용, 네트워크·보안 환경 설정까지 일괄 제공함으로써 기업 표준에 맞는 클라우드 환경을 빠르게 준비할 수 있습니다.

구성 요소 예시를 잠깐 나열해보면,

- AWS Organizations – 계정 구조와 OU(Organizational Units) 관리

- Service Control Policies (SCP) – 계정 수준 권한 제어

- Guardrails – 보안·규정 준수 제약 조건 (필수 / 권장)

- Account Factory – 계정 자동 생성 템플릿

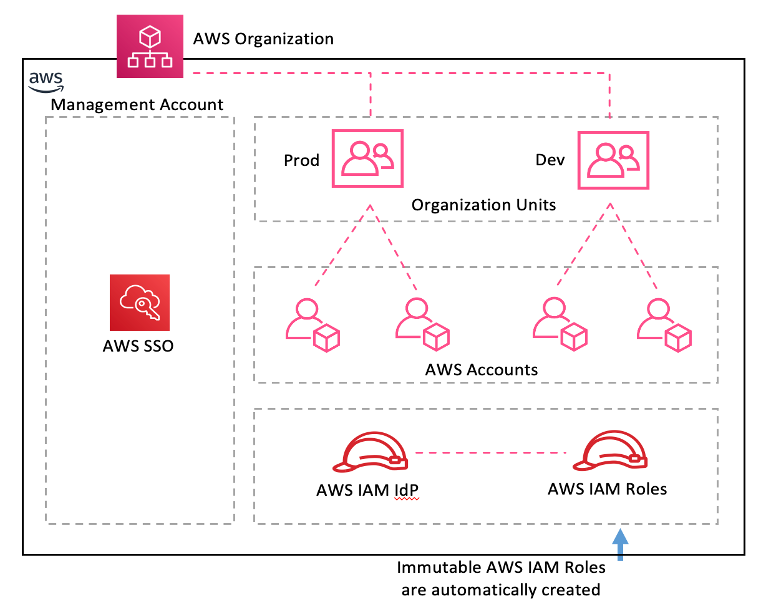

- AWS SSO / IAM Identity Center – 중앙화된 인증·권한 관리

- Audit & Logging 계정 – 로그 아카이빙, 보안 감사

- Shared Services 계정 – 네트워크·보안 공통 자원 운영

2. 그럼 Landing Zone은 왜 필요한가?

• 보안과 거버넌스를 표준화하지 않은 채 AWS 계정을 무분별하게 생성하면, 권한·네트워크·로깅 정책이 불일치해 보안 위험과 관리 복잡도가 커집니다.

• Control Tower 기반 Landing Zone은 기업 표준을 코드화(Policy as Code) 하여, 모든 계정에 일관되게 적용함으로써 클라우드 거버넌스를 빠르게 정착시킵니다.

간단하게 아래 표로 구축 시 이점과 미 적용 시 발생할 수 있는 여러가지 관점에서 정리해보았습니다.

| 구분 | AWS Landing Zone 도입 이점 | |

| 도입 이점 | 미 적용 시 | |

| 거버넌스 |

•높은 수준의 자동화 기반의 일괄적인 정책 적용으로 적은 인원으로 효율적이고 거버넌스 정책 적용과 동시에 개발팀에게는 고유 비즈니스 기능 구현에 집중할 수 있는 민첩성 제공

•향후 Inner영역 단위서비스 자동으로 일괄적인 정책 적용으로 구축 시간 감소

|

•수작업 개별적용으로 인한 운영 효율성 저하 및 정책 누락으로 인한 운영 및 보안 리스크 증가

•향후 거버넌스 정책에 맞추기 위한 영향도 분석과 조치에시간 발생

|

| 계정 |

•회사 정책에 맞는 표준화 된 단위서비스별 계정의 자동 발급 체계 구성개발팀으로 제공되기 위한 Lead time의 감소

|

•단위 서비스별 계정을 별도로 발급하고, 수작업으로 거버넌스 정책 적용을 위한 개별 세팅작업으로 Lead time 증가

|

| 로깅 |

•신규 단위서비스(계정) 자동화된 중앙 로깅 및 탐지정책 적용 가능 (인프라 로그 및 어플리케이션 로그)

•전체 서비스 계정에서 발생하는 로그 분석 위한 시각화 기반 마련

|

•분산된 로그로 인한 일관된 탐지 및 분석의 어려움에 따라 향후 신속한 보안 사고대응의 어려움

|

| 보안 |

• Landing Zone 에 포함된 모든 계정들에 대한 일관된 보안 탐지 및 차단 정책 적용

•공용 Security 구성을 통해 기존 On-premise 보안 수준의 3rd Party WAF/방화벽의 적용하며, 향후 단위서비스 추가 시에도 유연한 확장이 가능

|

•개별 보안 적용으로 인한 비용 증가 및 3rd Party 보안제품의 효율적인 구성 어려움

|

| 모니터링 |

•여러 계정/서브스크립션에서 운영되는 서비스에 대한 중앙집중식 모니터링 구현 및 On-premise 의 이벤트 연계 가능

|

각 계정에서 단위 서비스별 개별 모니터링을 수행해야 함에 따라, 각종 이벤트에 대한 효율적인 모니터링 및 대응 어려움 |

| 접근통제 |

•통합 로그인 시 개인/그룹별 권한 세분화 및 중앙 집중형 관리

•Console 및 접근통제 정책의 일괄 적용 가능

|

•계정(단위서비스)별 개별 통제에 따른 정책 일원화가 어렵고 이에 따른 접근통제 취약성 발생 가능

•망 분리 요건에 부합한 접근통제 구현의 어려움

|

AWS Landing Zone은 아래 일반적인 측면과 기능적인 측면을 크게 나눠 살펴볼수 있습니다.

- Control Tower 기반 AWS Landing Zone 특장점

| 구분 | AWS Landing Zone 특장점 | |

| 일반적인 측면 | 정의 |

•Multi Account 의 확장 가능하고 안전한 환경을 제공하는 AWS 솔루션

|

| 거버넌스 |

•거버넌스를 위해 AWS 컨트롤 타워를 사용하여 잘 설계된 다중 계정 환경을 제공

|

|

| 아키텍처 |

•확장성과 다중 계정 관리를 위한 설계 중점

|

|

| Landing Zone 측면 | 특징 |

•AWS의 확장성, 보안 및 광범위한 서비스 덕분에 AWS는 복잡하거나 고유한 요구 사항을 가진 조직에서 널리 선택

|

| 규정준수 프레임워크 |

•AWS Organizations, AWS Identity and Access Management(IAM), AWS Config와 같은 서비스를 통해 유사한 기능을 제공하므로 조직이 보안 및 규정 준수 표준 시행

|

|

| 계정 구조 |

•연결 계정 구조를 사용하므로 조직은 중앙 집중식 청구 및 거버넌스 구조를 유지하면서 여러 부서 또는 프로젝트에 대해 별도의 계정을 허용

|

|

| 보안 |

•AWS Control Tower 및 기타 통합 서비스를 사용하여 안전한 환경을 제공

|

|

| 비용 관리 |

•AWS Control Tower는 Landing Zone 설정으로 자동화하여 비용 관리

|

|

| 구현 방식 |

•서비스형 랜딩 존 역할을 하는 Control Tower 서비스를 제공

|

|

이해를 돕기 위해 AWS와 타 글로벌 CSP 간 주요 컴포넌트를 비교를 한번 해보도록 합니다.

| 주요 요소 | AWS | Azure | Google Cloud | Oracle Cloud |

| 거버넌스 | AWS Organization, Control Tower, Config Rules, CloudTrail |

Azure AD, Azure Policy |

Cloud IAM, Resource Manager |

IAM, Oracle Identity Cloud Service(IDCS) |

| 접근 관리 (계정) |

AWS IAM, AWS SSO |

Azure Policy, Azure Blueprints |

Cloud Deployment Manager, Cloud Foundation Toolkit |

Oracle Cloud Infrastructure Policy, Oracle Resource Manager |

| 로깅 | AWS CloudTrail | Azure Log Analytics | Cloud Logging | Oracle Cloud InfrastructureLogging |

| 보안 | AWS Security Hub, AWS GuardDuty, AWS WAF, AWS Direct Connect |

Azure Security Center, Azure Sentinel, Azure Key Vault |

Security Command Center, Cloud Armor, Cloud DLP, Cloud KMS |

Oracle Cloud Guard, Oracle Security Monitoring and Analytics, Oracle Vault |

| 모니터링 | Amazon CloudWatch, AWS Config |

Azure Monitor, Azure Application Insights |

Cloud Monitoring, Cloud Trace |

Oracle Cloud Infrastructure Monitoring |

| 네트워킹 | Amazon VPC, AWS Transit Gateway, AWS Accounts | Azure Virtual Network, Azure Firewall, ExpressRoute, VPN Gateway |

Virtual Private Cloud, Cloud Interconnect, Cloud VPN, Cloud Load Balancing | Virtual Cloud Networks, Fast Connect, VPN Connect, Load Balancing |

| 자원 계층 구조 | AWS Organization, AWS OUs, AWS Accounts | Azure Management Groups, Azure Subscription, Azure Resource Groups | Resource Manager (Organization, Folders, Projects) |

Tenancy, Compartments |

위 주요 컴포넌트를 이해하였다면 각 계층 구조를 통해 논리적으로 표현해볼 수 있습니다.

위 그림 예시를 각 계층의 레벨별로 OU, Account, Resource Group 등에 대해 내용을 참고해볼 수 있습니다.

| Levels | 내용 | |

| Organization |

•AWS의 경우 계층 구조는 거의 조직 수준에서 끝나므로 여러 조직을 논리적으로 그룹화하는 수준이 낮음

|

|

| Organizational Unit (OU) (다중계정) |

대상 | AWS OU(Organization Unit) |

| Nested Structure |

•5단계 구조

|

|

| Compliance Policy |

•서비스 제어 정책(SCP, Service Control Policy) 지원

|

|

| Access Control |

•사용자 액세스 및 역할은 OU 수준에서 부여할 수 없지만 SCP를 사용하여 가능

|

|

| Navigation |

•Master계정 조직 페이지에서 접근 가능

|

|

| Account (계정) |

•AWS 계정 소유자는 계정에 대한 청구서를 지불 가능

•서비스 관리 범위보다는 청구 관리 범위 관리 중점

|

|

| Resource Group (리소스 그룹화) |

•AWS 리소스는 여러 리소스 그룹에 매핑 가능

•AWS 리소스는 태그를 통해 리소스 그룹으로 그룹화

•AWS 리소스 그룹을 삭제하면 리소스에 영향 없음

|

|

AWS Control Tower 퍼블릭 클라우드 랜딩존 구성

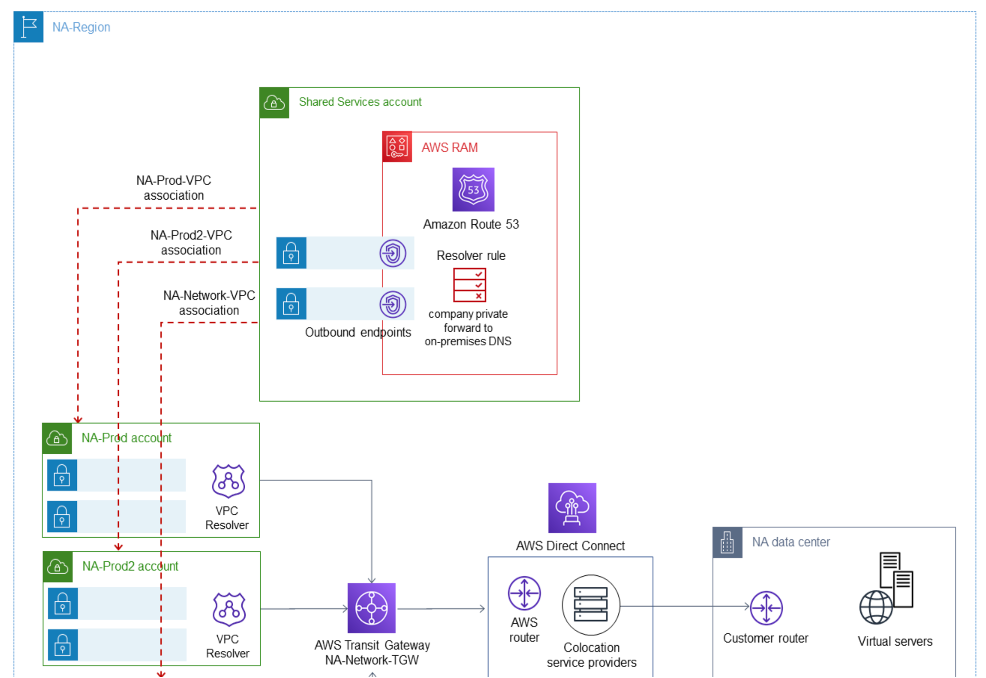

1. 네트워크 구성 최적화

먼저 준비해야 할 것들중에 기존 IDC와 연동하여 Hybrid 형태의 네트워크 구성과 준비가 필요합니다.

2. 거버넌스 체계 검토

이후 계정 및 사용자별 권한 분리 및 기본 탐지 및 예방 정책 적용을 위한 거버넌스 체계를 구축하도록 합니다.

3. DevSecOps 기반 환경 고려

기존 사용하던 개발자 환경을 AWS 확장 및 CMP통한 인프라 프로비저닝 도입을 위해 보안이 강화된 DevSecOps 기반 구축을 고려해야 합니다.

4. 운영 관리 자동화 구축

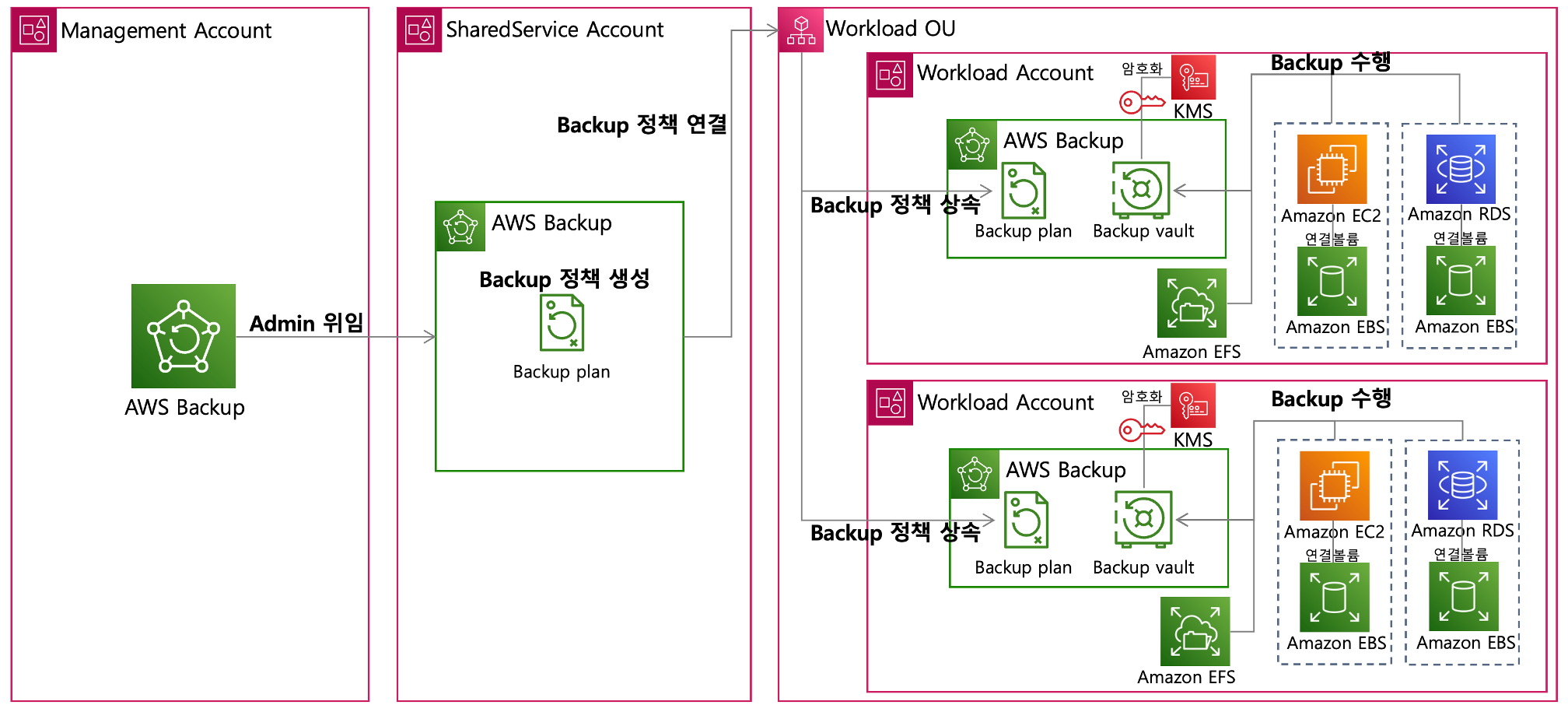

운영 관리 기반 구축을 하기 위해서는 기존 기업에서 운영하던 거버넌스를 기반으로 점차 퍼블릭 클라우드 환경에게 맞게 프로세스를 보완하고 최적화하는 것이 중요합니다. 이에 골든 이미지 상세 설정, 백업 정책 적용 및 로깅 집중화 그리고 암호화 적용을 통해 보안에 틈이 발생하지 않도록 관리하는 것이 매우 중요합니다.

5. 로그 가시성 확보

AWS Native서비스로그들의 대한 통합 뷰OpenSearch를 통한 AWS Native 서비스 로그의 가시성 확보할 수 있습니다.

백업 정책 관리 중앙화를 위해 SharedService 계정에서 각 계정으로 정책 배포 단위서비스별 저장소에 백업 수행하도록 적용하도록 합니다. 이때 가장 중요한 것은 서비스 등급에 따른 백업 주기 및 정책을 아키텍처에 준용하여 SLA 문제가 없도록 해야 합니다.

CloudWatch log/metric 기반 Alarm 발생 알람에 대해 관리자 통보 채널 구성하여 장애 통보 체계 구축하도록 구현합니다.

마지막으로 지속적인 다중 계정 취약점 진단 체계 구성을 위해 다양한 오픈 소스를 검토할 수 있고 그중 AWS에서도 지원하는 Prowler 기반 솔루션을 통한 점검 및 리포팅을 실시간을 확인할 수 있도록 고려하였습니다.

이상, 최근 기업에서 Landing Zone 에 대한 필요성이 지속적으로 대두되고 있어 무엇부터 고민해야 하고 어떠한 것을 준비해야 하는지를 그림과 표로 설명해보았는데요. 조금이나마 이해하는데에 있어 도움이 되길 바랍니다.

이를 통해 일관된 클라우드 거버넌스와 비즈니스 민첩성을 동시에 달성할 수 있도록 안전하고 확장 가능한 퍼블릭 클라우드 기반을 만들어 갈 수 있습니다.

정리해보자면,

3. AWS Contorl Tower 기반 랜딩존 구축 이점

3-1. 클라우드 비용

- 서비스별 비용분리

- 비용 모니터링 및 시각화

- 과다비용 통제 및 비용 최적화

3-2. 클라우드 보안

- 3rd Party 보안 솔루션

- 망 분리 요건

- 보안이벤트 통합

3-3. 클라우드 자동화

- 보안SW 설치 자동화

- 셀프 프로비저닝(Self Provisioning)

- 빠른 개발환경 구성

3-4. 클라우드 모니터링/로깅

- 클라우드 모니터링

- 관제 연동

- 로깅 집중화

기존 수많은 단위서비스를 AWS 클라우드 환경에 안전하게 연착륙(흔히, 온보딩)할 수 있도록 환경을 만들어 준다고 이야기해볼 수 있겠네요. 다음에는 랜딩존에 대한 근원부터 실무 환경에서 사용되고 있는 사용법에 대해 알아가는 심화과정에서 좀더 살펴보도록 하겠습니다.

'AWS 클라우드' 카테고리의 다른 글

| Amazon Q + MCP 연계 기반 AWS 아키텍처 자동화 (0) | 2025.12.17 |

|---|---|

| AWS WorkSpace에 대한 아키텍처 이해(A-Z 까지 따라잡기) (5) | 2025.08.08 |

| AWS CodePipeline를 이용한 사내 CI/CD 환경 구현 사례 (0) | 2024.12.27 |

| AWS GenAI(Bedrock)을 활용한 사내 회의록 요약 홈페이지 구축 (0) | 2024.12.27 |